一.开启posttgresql 数据库和db_* 参数的介绍:

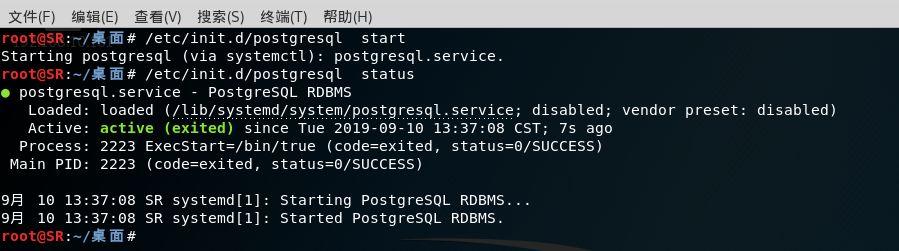

扫描阶段的时候为了方便查看扫描的结果,那么就需要开启posttgresql 数据库,命令为:

/etc/init.d/postgresql start

如图:

开启成功后我们来进入msf> 下查看是否已经链接posttgresql 数据库,首先help 参数一下看一下Database 参数信息如图:

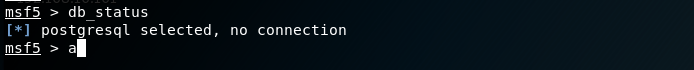

1.db_status 参数

它是查看是否连接posttgresql 数据库如图:

如图显示我是没有链接的,那么我们用其它参数来链接它,新版本的数据库密码要自己设置如图:

查看数据库的配置信息如图:

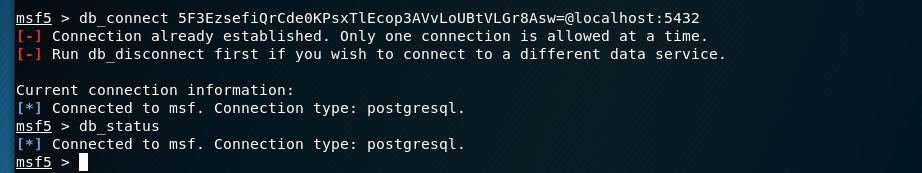

2.db_connect 参数

db_connect 是用来连接数据库

格式为:db_connect 账号:密码@localhost:5432/数据库名称如图:

如上图所示我们已经链接上了数据库,如果你想改变连接其它的数据库得需要断开当前的数据库,直接执行msf>

3.db_disconnect 参数为断开连接参数直接执行db_disconnect 即可

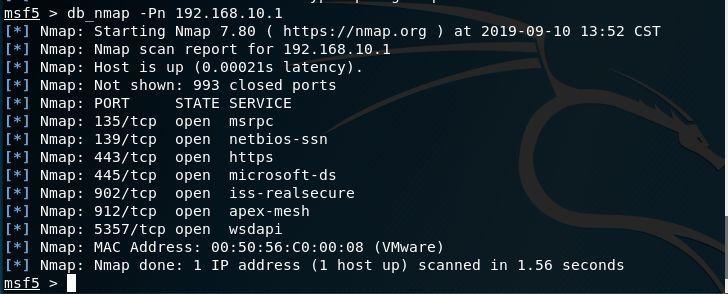

二.调用db_nmap 和自带tcp 模块扫描:

我们就拿我的本机IP 测试如图:

这里为了节省时间用了简单的参数扫描,至于其它的扫描参数请大家自行百度

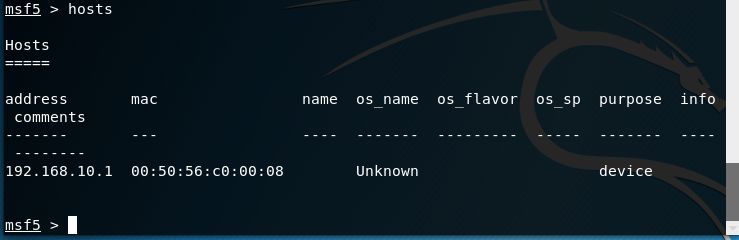

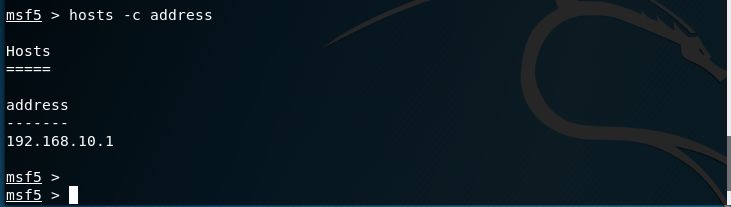

4.hosts 参数

Hosts 参数是一个显示命令,可以帮助我们查看所扫描的记录信息如图:

如果你只想查看扫描的IP,使用Hosts -c address 参数查看如图:

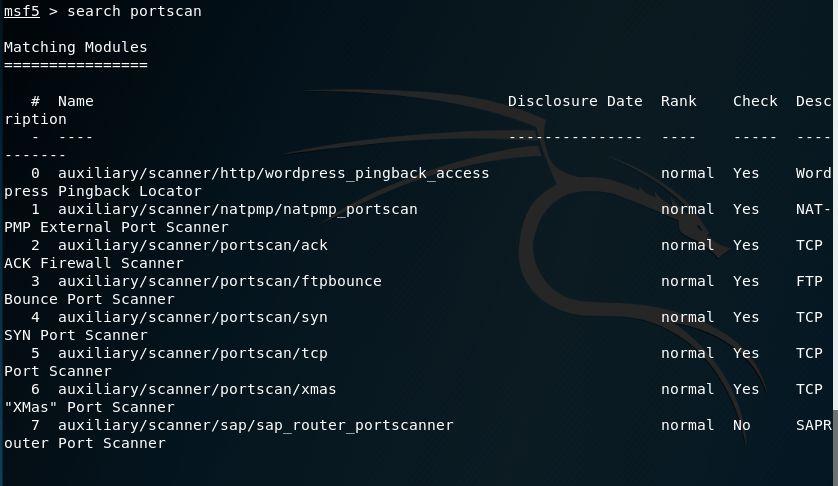

Metasploit 自带了很多扫描模块,我们上一篇文章介绍了常用的参数,其中有一个search 搜索参数例子:search scanner(模块显示太多就不上截图了,自行测试)

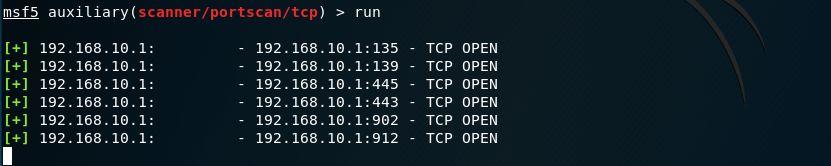

那么我们选一个通用的tcp 端口扫描模块,来巩固上一节所学到的set,use,show options 参数如图:

我们从上图中的显示结果中找出

auxiliary/scanner/portscan/tcp 接下来配置扫描信息

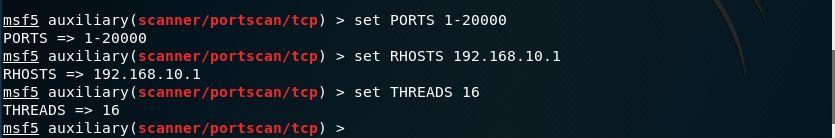

如图1:

如图2:

如图3:

图1 中出现了我们所接触到的use,show options 两个参数,图2 中我们利用set 设置了扫描端口,扫描的目标ip(可以扫描可以为192.168.10.1/24 来个全内网的扫描)及扫描线程(我们的扫描最大线程就是为16),图3 中我们利用run(或者exploit)参数来执行扫描

END

鲁公网安备37020202000738号

鲁公网安备37020202000738号