一直以来,iPhone 内置的 iOS 系统都是以易用、隐私、安全著称。

这也是为什么很多小伙伴宁愿抛弃超高性价比的安卓,转而选择 iPhone 机型,作为父母长辈们的主力用机。

其中一个很重要原因就是因为其 App Store 下载应用安全简单。

得益于苹果对于上架应用严格且规范的审核机制。

我们只需帮父母长辈们注册一个 Apple ID 账号,就能在 App Store 里下载到整洁统一、不乱跳转下载、不乱扣费的高质量应用。

他们前段时间甚至还请了 “ 叶师傅 ” 拍了段关于 iPhone「个人隐私信息安全保护」的广告宣传片。

可见苹果对于这方面是足够重视且自信的。

但就在最近,iPhone 却因为这个搞出了大岔子。

一位网友的丈母娘被 App Store 应用商店里的 “ 菜谱类 ” App 直接骗走了 16000 元。

还是在 iOS 内置的 App Store 官方应用商店下载,并开启了 Apple ID “ 双重认证 ” 的情况之下...

咦!这时有些反应迅速的小伙伴可能就察觉到了问题所在,要是在开启了 Apple ID 双重认证的情况下还被骗的话,那就证明这位网友的丈母娘是自己粗心大意进而输入了关键密码信息被骗的呀!

那怎么就能怪苹果呢?这不就是活脱脱自己丈母娘糊涂的问题吗?而且类似这样被骗的案例也不在少数啊,有什么大惊小怪的?

是的!没错~

这其实是果子刚看完这条帖子标题,内心 OS 里的第一反应,同时也是这次被骗事故的关键所在。

就是怎么被骗的?用了哪种手法?真的只是因为这位网友的丈母娘糊涂才被骗这么简单吗?

为了搞清楚事情的来龙去脉,果子把原帖也就是这位网友描述的事情经过,认真、仔细、一字不落的过了一遍。

事情呢!是这样子的:

案发当天,网友的丈母娘就在 App Store 上下载了一个名为 “ 菜谱大全 ” 的 App 。

这个 App 从应用商店下载到手机上这一过程,平平无奇,没啥毛病。

但打开后,就开始不对劲了!

首先,它的登录方式是 Apple ID 授权登录。

经常用 iPhone Apple ID 快捷授权登录的小伙伴应该都不会陌生。

现在很多 App 都支持 Apple ID 账号快捷登录,只需 Touch ID 验下指纹或 Face ID 扫个脸......

而网友的丈母娘就点了继续选择了 Apple ID 的快捷登录。

到这一步,整个过程看似非常合理。

毕竟下载完的 App 如果有需要登录的话,我们正常都会选择登录的嘛。有些 App 就是要登录了才能支持功能的正常使用。

但这个登录其实是藏着 “ 地雷 ” 的,这个果子后面会说到。

在 Apple ID 快捷登录完成后,这个 App 就逐渐开始显露马脚了。

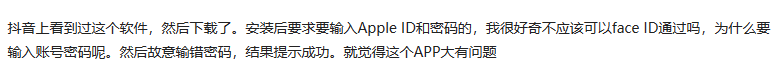

要求网友丈母娘再以 “ 手动输入 ” 的方式输入一遍密码。

而且还把密码验证对话框做的不说很像吧,要是不仔细看的话,像果子这种身经百战,都很容易就陷进去。

更别说像网友丈母娘这种在这方面缺乏提防,容易疏忽的长辈们了。

不过仔细看的话,这个对话框还是存在很多漏洞的。

首先是 Apple ID 写成了 AppLeID ;您的ID密码 ID 两个字母前后没有空格;甚至登录两字也写成了登陆。

但就是这样简单类似 “ 障眼法 ” 的钓鱼手段。

骗子轻松获取到了网友丈母娘完整的 Apple ID 账号密码。

在账号密码成功得手后,骗子并没有急着去消费盗刷。

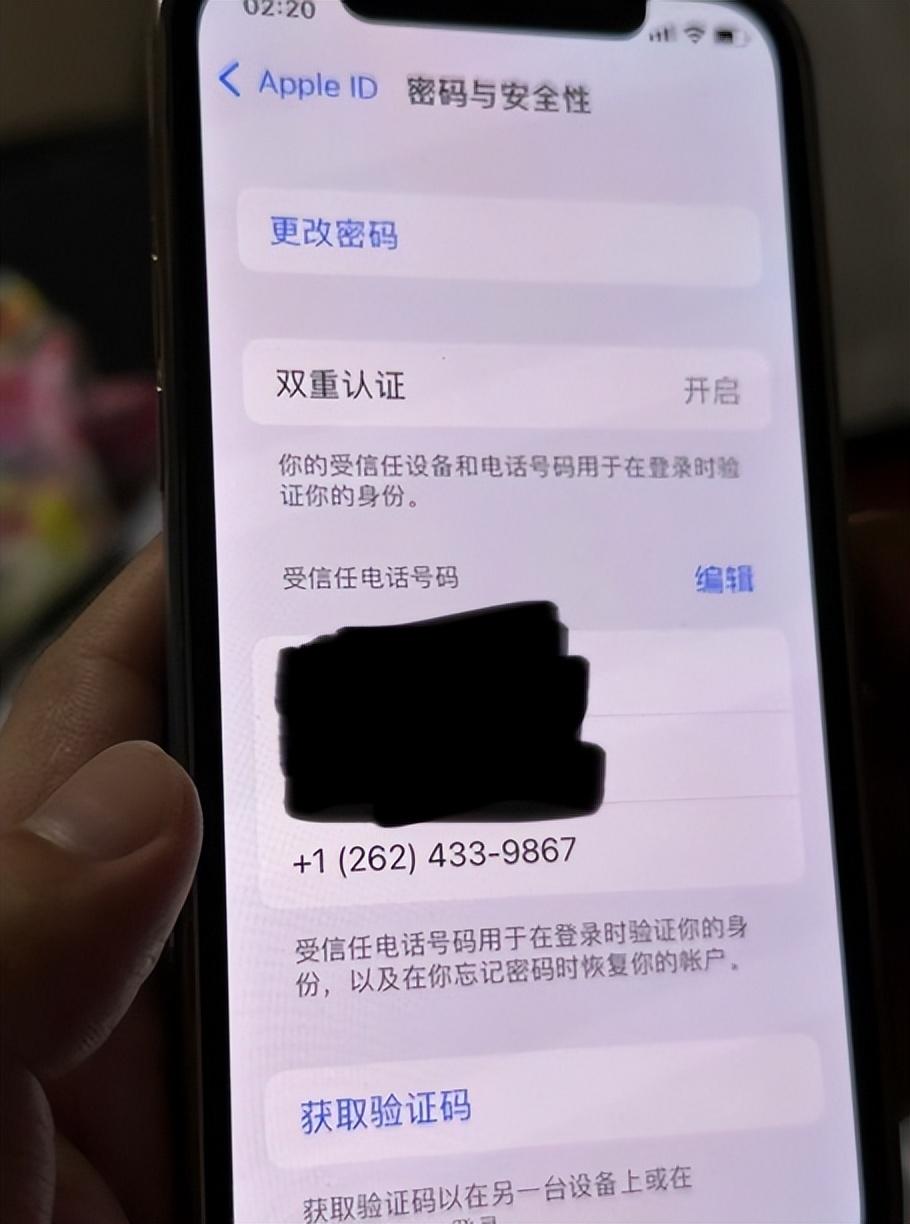

而是登录进去,把自己的号码加入到 “ 双重认证 ” 的信任号码中。

这是个非常细节的操作,目的就是为了后续的登录自己就能通过认证。

到了这一步之后,骗子就算是完全掌握住了网友丈母娘 Apple ID 的所有权限啦!

有了完整的账号权限,骗子就能大摇大摆毫无阻拦的想干啥就干啥。

他先是创建了 “ 家庭共享 ” ,添加另外一个账号。

由这个账号去消费盗刷。

而网友丈母娘之前又因为在某 App 上购买过虚拟商品,所以 App Store 已经绑定了微信的免密支付。

这就让骗子更是有了可乘之机。

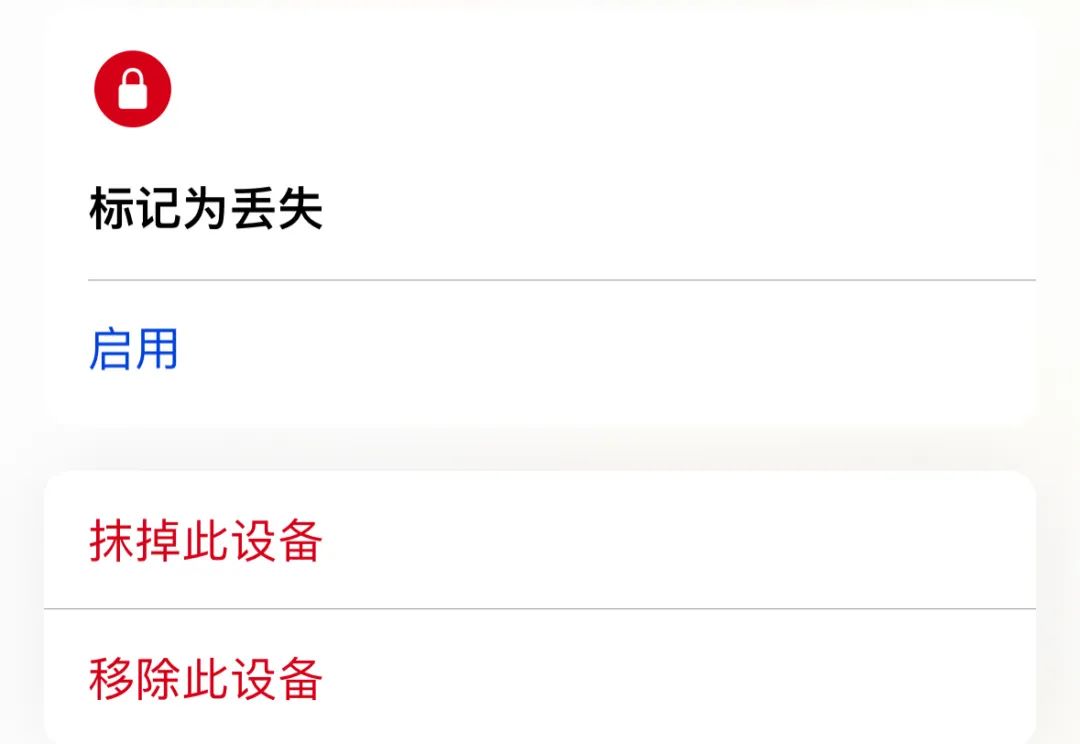

为了让网友丈母娘无法第一时间获取到微信支付成功的消息通知,骗子还把网友丈母娘 iPhone 上资料给抹除掉。

网友后面这没细说,这里果子猜测是骗子借 “ 查找 ” 应用里的 “ 抹掉此设备 ” 功能让网友丈母娘的 iPhone 恢复到了出厂设置的状态!

网友还把时间线发了出来:

可以看到从网友丈母娘 “ 手机资料被抹除 ” 至 “ 被消费盗刷 ” 再到冻结,整个过程用时仅短短 7 分钟。

换算到事情发生到结束,果子能想象到无论是网友或是网友丈母娘,整个人一定是愣住、一脸懵 B 的状态。

对!就是这么被钓鱼,这么被骗的...

整个事情的过程呢!你说简单吧,确实很简单;但你说复杂吧,确实又很复杂。

其中复杂的部分,大多是在手法上。

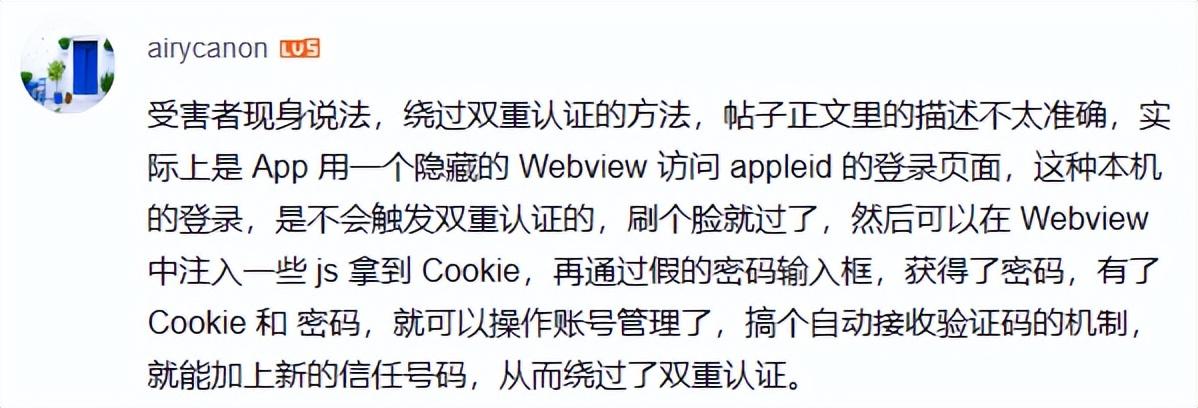

就是在 Apple ID 开启 “ 双重认证 ” 的情况下,骗子是怎么样做到 “ 绕过 ” 双重认证机制的呢?

这也是网友后来一直搞不懂的点。

没关系,果子带你们回到 “ 案发现场 ” 一步步来看。

还记得文章开头的这个 Apple ID 快捷授权登录吗?

注意里面登录的 “ 目的地 ” ,也就是域名:appleid.apple.com 。

没错!这个域名是苹果 Apple ID 账户管理的官网。这个网站有什么用呢?大家看下面图片上的文字就清楚啦。

骗子在这个 App 里面内置了一个叫 Webview “ 浏览器内核 ” 的组件。

并隐藏了访问 Apple ID 账户管理的页面控件。

换句话说,网友丈母娘进 App 第一次的创建登录,其实是帮骗子登录了 Apple ID 账户管理的官网。

果子自己也试着用 Safari 浏览器登录了一遍。

仔细留意快捷授权登录框:

是不是跟上面网友丈母娘的样式一样?

果子在这插上一嘴。

App 第一次使用 Apple ID 创建并快捷登录的界面,应该长这样才对:

因为是在本机又是受信设备中操作,而且是在自带的 Safari 浏览器中登录 Apple ID ,所以并不会触发 “ 双重认证 ” 。

就跟上面果子一样,只需 Face ID 刷个脸就通过认证登进 Apple ID 账户的管理官网了。

此时这个时候,骗子其实是并不知道网友丈母娘 Apple ID 密码的,那么他是怎么获取到的呢?

还记得这个被果子吐槽过的 “ 密码验证对话框 ” 吗?

就是网友丈母娘第二次 “ 手动 ” 输入密码登录的这个。

骗子就是通过这个,得到了 Apple ID 的密码。

有了 Apple ID 的账号密码后,就能添加 “ 受信任电话号码 ” 。

然后的然后,就跟果子上面复述的事情经过一样,一直到被消费盗刷...

这其中还有一些骗子个人的技术小手段,涉及到 JavaScript 代码啥的,果子就不详细展开来说啦!

总之基本过程就这样。

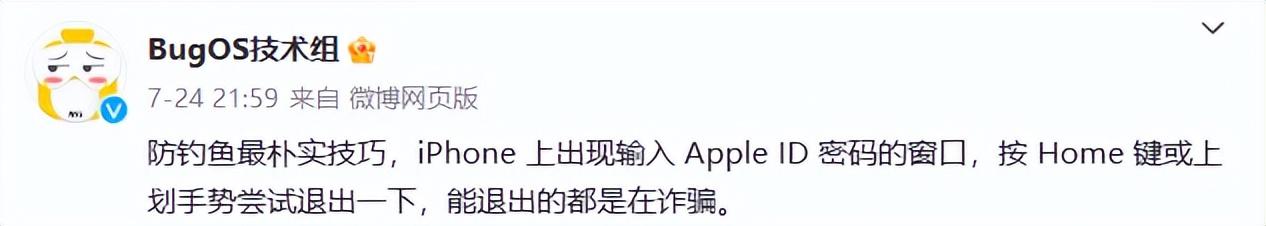

大家可以参考下当事人网友以及研究苹果开发的 BugOS技术组的说法。

抛开网友丈母娘钓鱼窗口被骗这个前提,其实回看整起事件,苹果的 iOS 存在 “ 破口 ” 肯定是洗不清的。

这不仅仅是代码上的漏洞,更是系统安全 “ 逻辑 ” 上的大漏洞。

一方面:App 调用 Webview 组件,本机是受信设备登录 Apple ID 不用双重认证。

另一方面:也是本起事件让骗子轻而易举拿起 “ 犯案工具 ” 的罪魁祸首 —— App Store 。

为什么苹果会允许这么 “ 恶劣 ” 的 App 通过审核并上架呢?

果子特意问了下现在在搞 iOS 应用开发的大学同学。

他笑着说:“ 想骗过 App Store 审核不是很简单的事吗?”

“ 像这些 App ,只要在上架前伪装成正规应用,等上架完成后,再通过更新把 “ 乱七八糟 ” 的东西加进去。”

“ 而且在 App Store 以马甲应用、幸运按钮激活种种方式上架的 App 不是一搜一大把吗?”

于是乎果子找了下这次事件的主角 “ 菜谱大全 ” App(目前事发 App 已经被下架了)。

随便下载了一两个打开一看...

果不其然同名的很多,而且这些应用大多广告多、Bug 多优化差、同样有无脑就收费的情况。

Emm......

总之下载量少、评分低、评论少并差的 App ,果子在这还是建议大家不要碰。

而且就上面网友丈母娘这事,大佬也给出了相对可观的应对方法:

就是出现输入 Apple ID 密码的窗口,可以通过按 Home 键或上划手势尝试退出一下。

要是能直接退出的都是在诈骗,也就是假的验证框;要是需要按/划两次或个别点按操作才能退出的,目前来说都是真的验证框。

这个大家就当做小技巧保护一下吧!

果子只能说无论安卓还是 iOS,网站或是 App,都没有绝对的安全,这个平时在使用过程中,还是要多留一个心眼提防下。

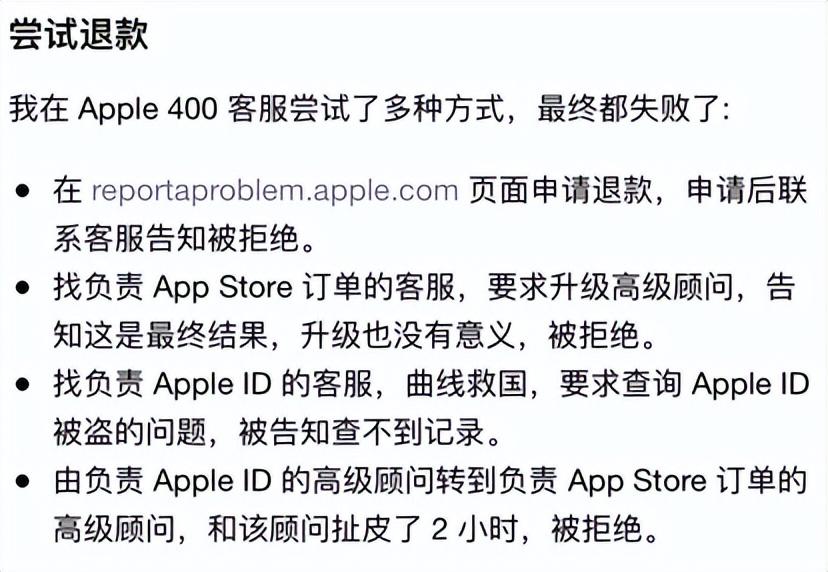

然后就是苹果这边,先把当事人的款协商处理一下...

再把 App Store 审核给提上了...

最后再把这次安全验证上的 “ 逻辑漏洞 ” 给完善一下。

要是实在处理不了,果子觉得还不如直接在 “ App 调用 Webview 组件 ” 这块全部加上 “ 双重认证 ” 。

参考资料:

Apple官网

新浪微博@BugOS技术组、截图

bilibili@airycanon截图

编辑:Unicorn

鲁公网安备37020202000738号

鲁公网安备37020202000738号