这是第11篇神扯:扯扯云原生和云原生安全。

在云计算领域,有个大家时常碰见,却又不明觉厉的“小词儿”,那就是「云原生」。

云原生到底是啥,通俗一点:云亲妈生的,就是云原生!

“云计算老母亲”在逐步壮大、日益成熟的过程中,悄悄孕育了「云原生」,这娃呱呱落地,从头到脚都是新的。

它练就了三板斧绝技:容器化、微服务和DevOps。

云原生特征➊:容器化

以Docker为代表的容器化和容器引擎技术,让计算资源的颗粒度比虚拟机更小,部署更灵活。

可以说,容器是“云原生娃”的骨骼和肌肉。

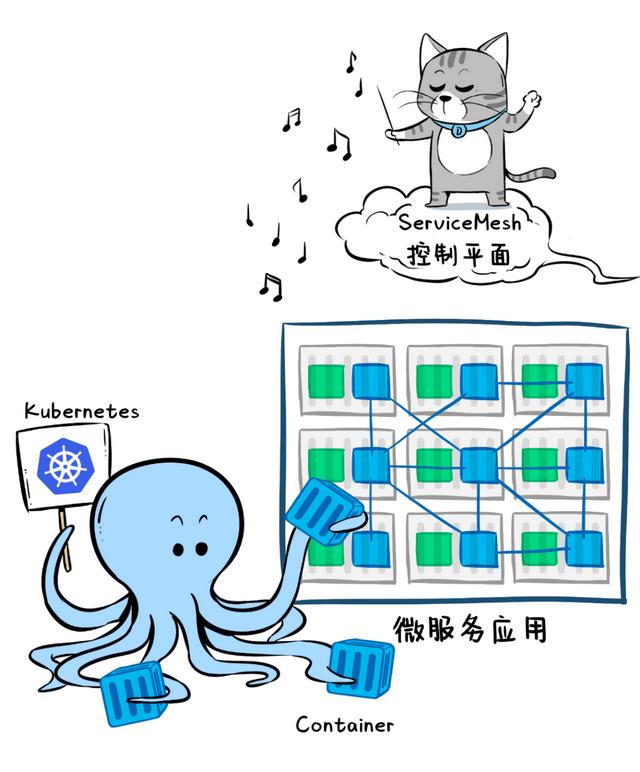

云原生特征➋:微服务

拜K8S和ServiceMesh等一系列技术所赐,前者负责“搬砖”,后者精通“传话”,容器的价值被进一步放大化——

单体大应用被拆分成功能相对独立的小应用,大家各司其职,分布式“抱团”来扛一些大活儿,这就是微服务。

微服务是“云原生娃”的神经和灵魂。

云原生特征➌:DevOps

正是因为容器化和微服务带来了敏捷和弹性,研发运维这对欢喜冤家才可以愉快滴协同工作,一起背锅。改代码、修bug、跑测试、升架构、快部署,持续集成持续交付666~

DevOps是“云原生娃”的学步车,让娃在不断操练中成长。

……

小结一下:

云是云原生的底座,云原生是云的内涵,这是云计算区别于传统IT架构的最重要特征。正是因为有了“云原生”,云的弹性、敏捷才发挥得淋漓尽致~

那么「云原生安全」又是什么呢?

就像传统IT需要安全防护一样,云计算和云原生同样离不开安全防护。

我的理解是,利用云的固有优势,为云环境和云原生业务提供内建的安全防护,这就是「云原生安全」。

当然,业界的不同玩家,对云原生安全各有不同的理解,说白了,还是因为“屁股决定脑袋”……

❶云原生厂商的理解↓

比如,云原生创业公司们,他们的目光焦点还是云原生开发安全上,围绕容器技术、Docker啦、K8S啦、镜像仓库啦,防护目标很明确。

这算是“狭义”的云原生安全。

❷传统安全「盒子党」的理解↓

传统安全设备厂商,更致力于安全“物理盒子”的云化,比如把FW变成vFW,装到云主机、虚拟机里,再辅以SDN/NFV的理念,从“南北”到“东西”。

这不是云原生安全,只能算是“云夹生”安全。

❸公有云服务商的理解↓

“大云”服务商们,自然有“大道理”,他们希望从用户上云的第一公里,到云平台本身,再到IaaS、PaaS、SaaS的每一个层面,构建一个全域覆盖的build-in安全。

理论上讲,这种“广义的”云原生安全,能够给云上业务更全面的保护。也正是因为如此,这几年关于云上安全的技术和概念层出不穷:SASE、CWPP、CSPM、CASB……

以上,各站各的队,各说各的理,到底哪种「云原生安全」更靠谱呢?

在本喵看来,“云上的安全问题,当然云上办”,让大云服务商提供一站式的内建安全服务,再好不过。

还有一点趋势也很重要,云下解决不了or解决不好的安全问题,也可以搬到云上来搞定!

最新发布的《贯彻落实网络安全等级保护制度和关键信息基础设施安全保护制度的指导意见》(公网安 [2020]1960 号文),有明确指示:

「网络运营者可将网络迁移上云,或将网络安全服务外包,充分利用云服务商和网络安全服务商提升网络安全保护能力和水平。」

所以,不管“正在云上”还是“曾经云下”,上云都是应对数字时代安全问题的“最优解”,用云的方法,去解决云上的安全问题。

既然都要上云解决,那么自然是大云服务商们的“王婆卖瓜”更香喽~

鹅厂是这么说的,也是这么干的。

在他们看来,公有云内建的云原生安全,除了能够全域覆盖,还有这样一些特点↓

开箱即用:免安装,免配置,一键部署,省时!

自适应:自动适配各种环境,功能持续自动迭代升级,与安全科技的最前沿实时接轨,省事!

弹性扩展:资源占用与实际防护需求自由伸缩,按需使用,平滑扩展,省钱!

全生命周期防护:贯穿云上应用的整个生命周期,从产品开发到上线运营,到业务长尾再到数据回收和销毁,都要有对应的安全服务,省心!

那么鹅厂具体怎么干呢?

我们来看看腾讯云原生安全的5大体系架构↓

⑤安全治理体系:这是云原生安全的顶层设计,从数据、风险、身份等维度,进行全景式的综合治理;

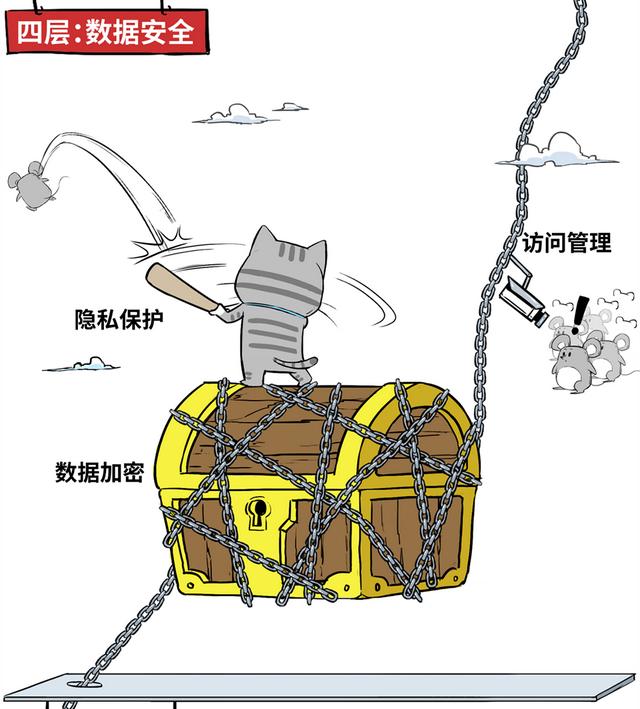

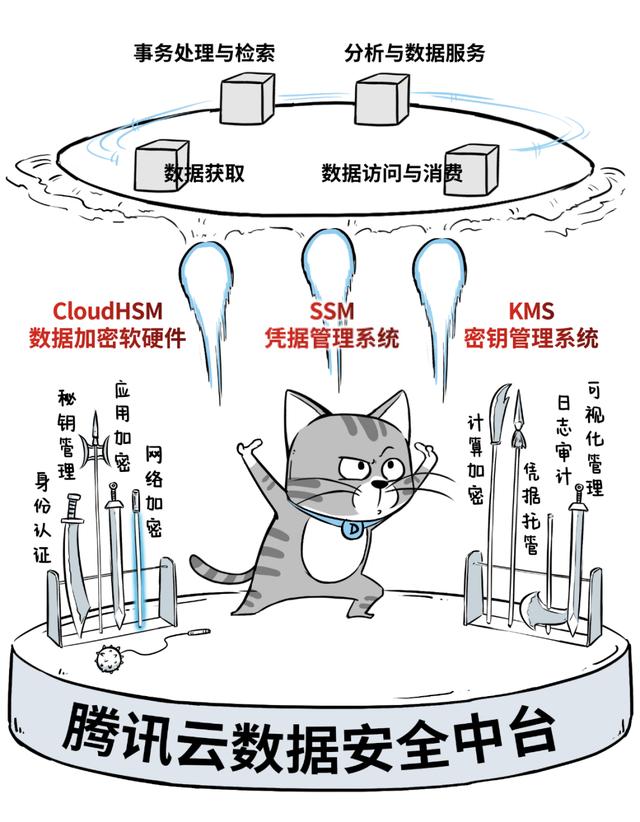

④数据安全体系:围绕数据加密、数据访问、数据隐私等环节,保障云上数据安全;

③应用安全体系:这部分触及了云原生应用开发、测试、运行的全流程,既有传统waf式的防护,也融合DevSecOps的理念;

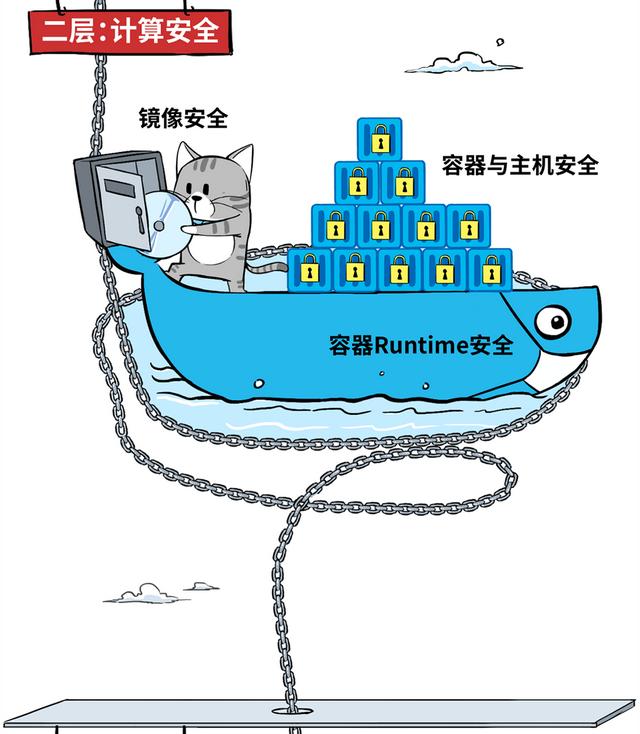

②计算安全体系:与CWPP的理念类似,结合容器、主机、镜像,对计算资源进行全面守护;

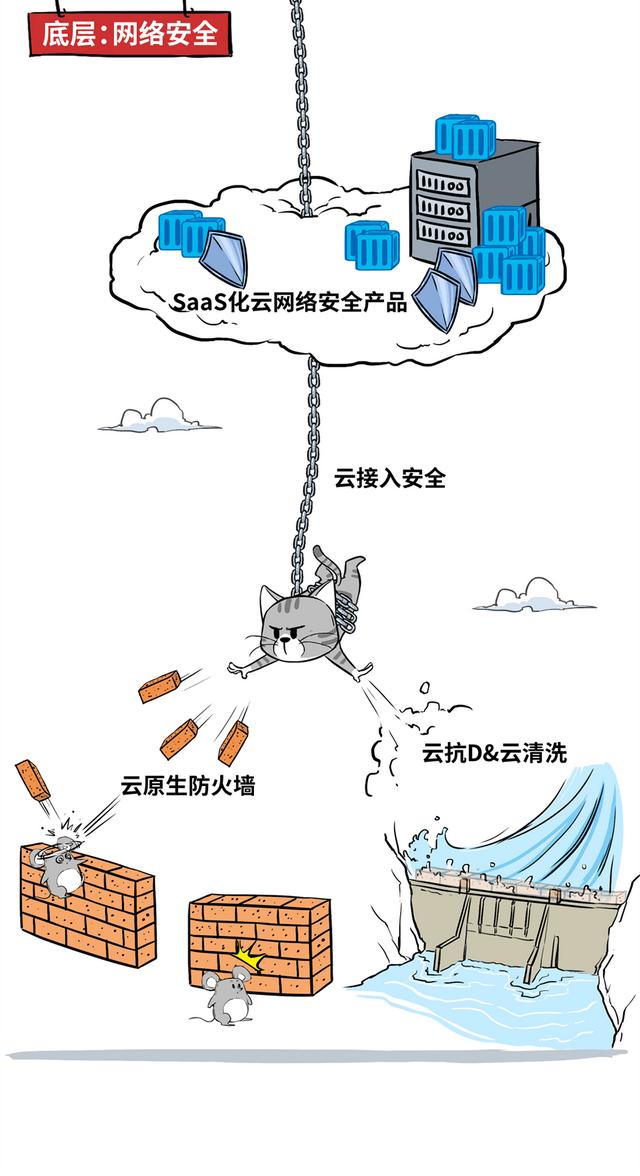

①网络安全体系:从云接入到云边界防护、云内网防护,再到抗D、NIPS,提供全SaaS化网络安全服务。

1、2、3、4、5,能防大老虎

好了,来见识下5大体系中的代表产品吧~

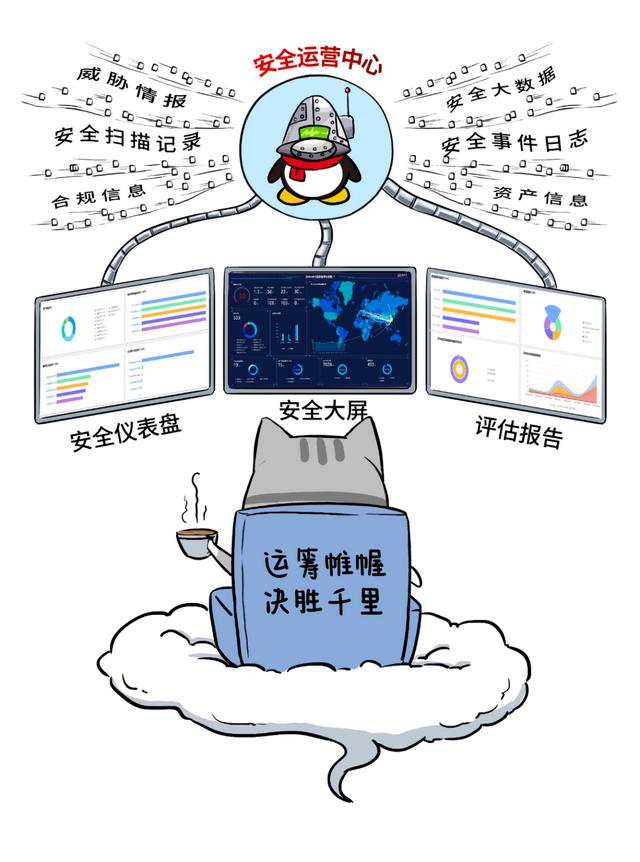

❶安全运营中心↓

安全运营中心,俗称SoC,相当于云上安全的军情作战室,用户可以对自家的云上资产的安全状况一目了然。

基于SoC,可以实时了解安全态势,进行安全评估、合规检查、漏洞修补,这里也是所有云上安全产品的集结地和操作间。

CSO们,可以坐在「安全驾驶舱」里,运筹帷幄,决胜千里。

举个例子,轻点几下鼠标,做个互联网攻击面测绘,就可以轻松get到自家云上资产的弱点在哪儿,接下来对症下药即可

❷数据安全中台↓

中台那么火,安全也要来一个。

这个「数据安全中台」,贯穿的是数据流动的整个过程:所有与数据获取、增删改查、分析、数据消费相关的云产品,都被纳入。

加密软硬件、凭据管理、秘钥管理……,18般武器,确保云上数据任何时候,都滴水不漏

❸云原生WAF ↓

云上web应用占比高,而应对web安全威胁的最硬核产品,非WAF莫属。

那么为啥大云自带的“原生WAF”,要比单独买个商业WAF产品效果更好?

因为云“原生”的WAF,是基于整朵云的全量威胁“修炼”出来的,每天应对各类攻击,见过的“场面”更多更大,也更“懂行”。

它们是“AI+规则”的双引擎,凭借AI学习能力,可以继承整朵云的安全知识储备,防御能力与时俱进、与云共舞

❹腾讯云主机安全服务↓

云主机安全是云上安全最后的一道防线,根据腾讯云抽样百万主机的分析,主要风险集中在:①密码爆破②漏洞利用③木马入侵。

鹅厂主机安全按照CWPP的架构规划,通过“数据驱动+攻防驱动+运营驱动”,缩小攻击面,事前做好漏洞管理、基线合规、权限管理,事中、事后多维度监控和实时阻断。

再辅以腾讯的AI能力,主机安全也在不断进化,让“魔高一尺道高一丈”

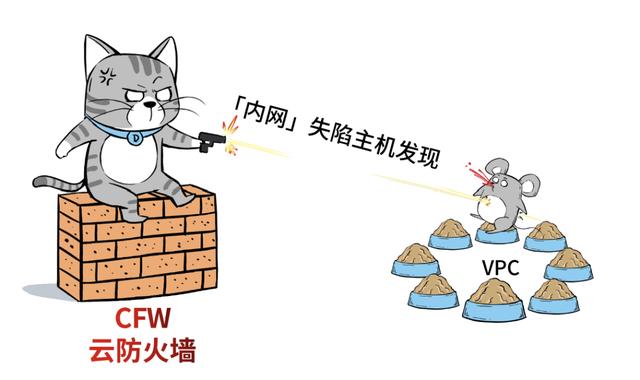

❺云原生防火墙↓

网络安全是云上安全的第一道防线,而云防火墙的角色就是防线铁闸。

腾讯云原生防火墙,纯SaaS化按需部署,与安全运营中心无缝集成,无论云边界防护(南北),还是VPC域间防护(东西),都游刃有余。

跟传统非“原生”防火墙相比,“原生”优势在于与鹅厂大云的联动:比如集成腾讯云全网的威胁情报,实时监测云上主机的失陷情况,并智能拦截非法外联活动。

再比如云防火墙集成了基于攻击者视角的漏扫能力,“0 day”来袭时,可通过 IPS 模块的虚拟补丁技术,小时级修复云虚拟机的漏洞,让“0 day”不灵,重保无忧

「云原生安全」的价值在于,基于云上内建的全域安全能力,不需要任何“外挂”,就可以自动化、一站式的保护云上业务和数据,成本更低、使用更简单、防护更周全!

云安全,我们要“云原生”的,不要“云夹生”的!

文:小黑羊丨画:庭作

鲁公网安备37020202000738号

鲁公网安备37020202000738号