最近两年,云原生的概念

简直快被“吹爆”了

仿佛大家不整点儿云原生

这云就算白上了

但有个不容忽视的事实是

我们上云原生的步伐轰轰烈烈

却对云原生带来的新威胁所知甚少

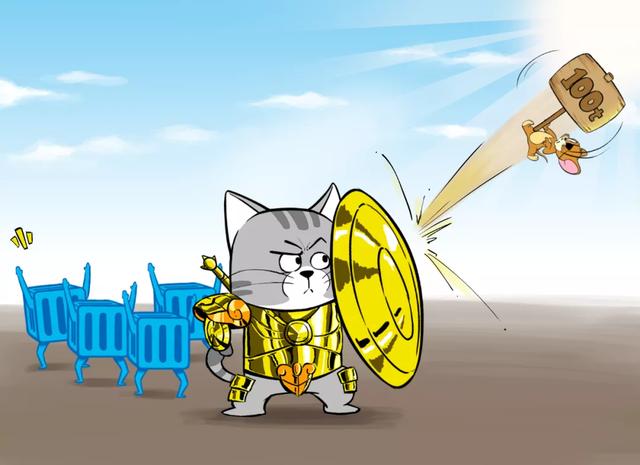

稍不留神,我们的新IT底座

就会被“锤爆”

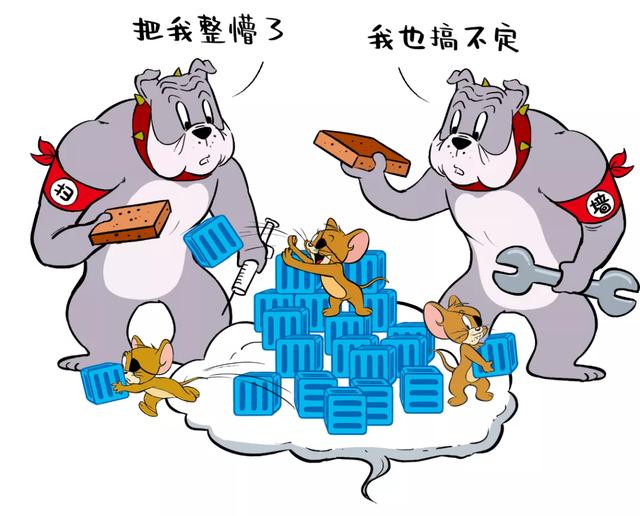

为什么会被锤爆?

作为云原生的技术底座

容器是云上“最小”算力单元

其小快灵的特点,深受追捧

可是容器虽小,隐患却大呀

都有哪些隐患呢?

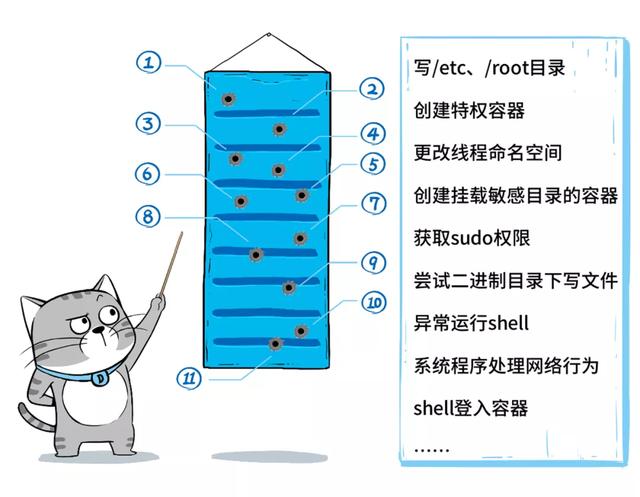

Gartner的报告针对容器全生命周期

进行了攻击面分析

竟然有十几个环节存在安全隐患

↓

想不到吧,不光攻击面增大了

攻击的时间窗口也延长了

因为,云原生不仅改变了软件支撑架构

更改变了软件的开发和部署模式

所以,从软件被开发那一刻

安全威胁就如影随形了

↓

DevOps、CI/CD什么的,确实很棒

但也让安全隐患有了更多机会钻空子

因此,这第一波“弹坑”

就藏在开发、封装阶段

↓

无论是代码生产、镜像打包环节

还是第三方依赖文件下载环节

都可能“夹带私货”,暗藏漏洞和风险

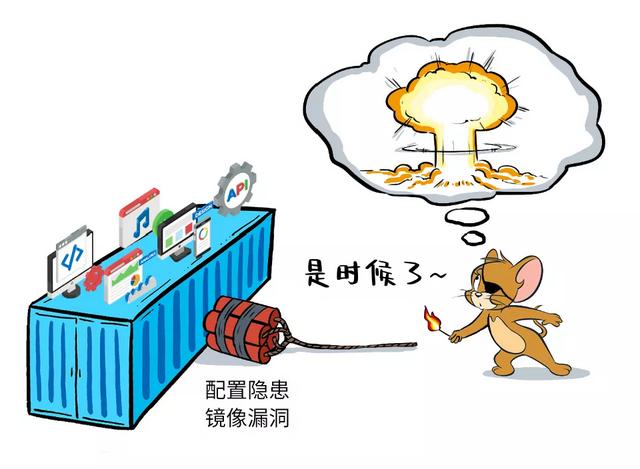

第二波“弹坑”

是在镜像管理环节

↓

不管是采用公有镜像仓库

还是自建私有仓库

都免不了“藏污纳垢”,混入问题镜像

据统计,容器镜像的漏洞扫描通过率

只有48%

↓

这就意味着,大量问题镜像

被应用到用户的生产环境

还没上线就已经险象环生

然鹅,更大的威胁在后面

前两关虽然埋了不少雷

但业务没上线,黑客也算攻击无门

↓

接下来,云原生业务部署上线

进入「运行时」环节

真正致命的威胁开始了

↓

前面埋下的后门/漏洞/不规范配置

都会在此时一股脑爆发出来

而运行时本身,又面临各种新攻击

粗粗数一下弹坑,可谓枪枪致命

↓

除了这些“不法操作”

容器环境还有先天“发育不良”

比如容器网络是个大二层

实例之间可以随便互访

安全威胁很容易实现“横移”

↓

既然云原生环境这么凶险

各安全大厂还不喜大普奔

速速拿出看家本领严防死守?

您说对了

大家的确都关注到这块需求

遗憾的是

传统安全的几大金刚

在传统IT架构下呼风唤雨

面对云原生环境,却有点水土不服

防火墙也好,WAF也好,漏扫/杀软也好

要么,只能隔靴搔痒,查不了这么细

比如对云原生环境的东西流量不感冒

或者对代码级缺陷无从下手

↓

要么

就是“体型”太重,侵入式部署

容器扛不动,威胁没防住

系统不堪重负,影响正常业务体验

↓

传统安全产品“水土不服”

这一点都不奇怪

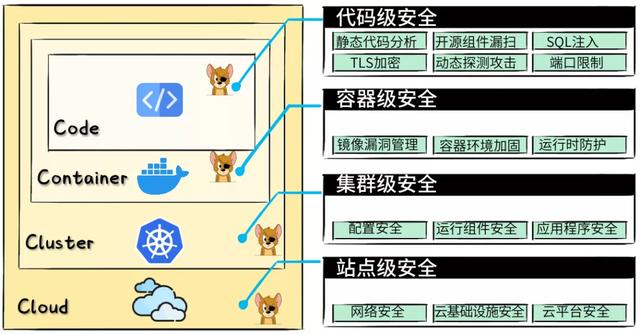

来看看CNCF的云原生安全体系

或许就更容易搞清缘由

(CNCF:The 4C's of Cloud Native Security)

CNCF这张图的描述

跟Gartner的研究结论异曲同工

从内到外,4个“C”

每一层都危机重重

攻击面这么大,链条这么长

每一层对安全能力的要求都不同

不是“懂王”的话,根本搞不定

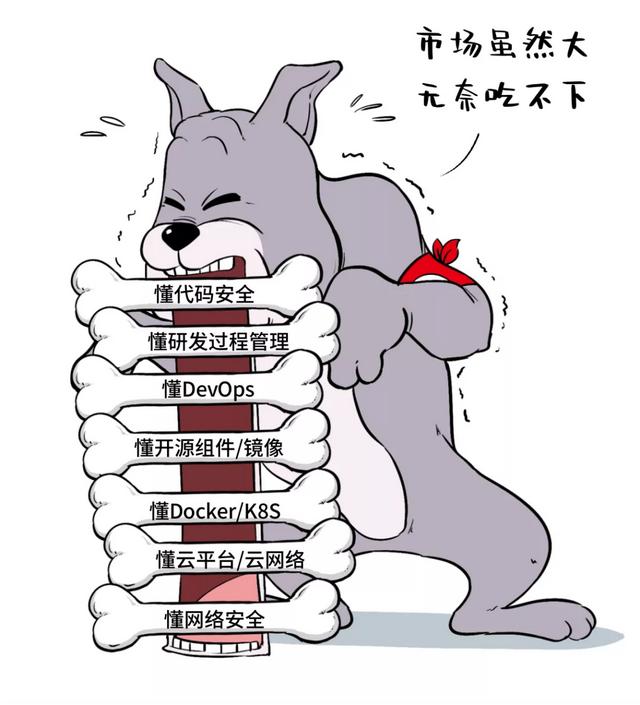

因此,市面上能提供相关产品和服务的

大部分都是有“云原生基因”的公司

一类是新兴云原生安全创业公司

他们往往在一两个层面扎得很深

比如提供代码安全、DevSecOps、镜像漏扫…

或者打包在CWPP、CSPM之类的方案里

↓

另一类,则是主流云计算大厂

他们提供内建的云平台级安全服务

再结合云市场中的生态伙伴产品

从外层向内层延伸,逐步完善防御链条

↓

当然,还有第三类

↓

那就是少数“不服气”的传统安全企业

他们早早看到了云计算大趋势

开始密集“操作”,实现安全+云的跨界

这其中,最典型的

当属山石网科

曾经,国外防火墙我只服PAN

而国内防火墙,我只服山石网科

无论性能、功能、颜值

山石的“墙”都是响当当

作为传统安全领域的老司机

山石网科的“云转型”战略

非常前瞻和坚决

从2013年开始,山石就杀入云赛道

陆续推出一系列云安全产品

构筑起云时代的“安全全家桶”

↓

面对云原生安全的一系列新挑战

山石正式发布「云铠」

主攻容器安全领域

为“脆弱”的容器,穿上“圣衣”

再也不怕被“锤爆”

前面我们讲过

围绕云原生的攻击面很大

但真正造成破坏性影响的

往往都在「运行时」环节

代码缺陷、镜像漏洞只是埋了雷

最终引爆,还是在生产运行环境下

↓

so

山石云铠一下子就抓住了要害

【容器运行时防护】

↓

来看看「云铠」具体是怎么用吧

打铁先要自身硬

要保护云原生环境

首先自己也得是云原生架构

↓

云铠其实是个“两件套”

1、被封装成容器镜像的“铠甲本体”

2、用YAML脚本写成的“用甲手册”

在实际的云原生部署环境中

K8S平台会根据YAML脚本指示

从镜像仓库,拉取云铠镜像

然后把云铠作为“平行容器”

部署到工作节点上

↓

作为“平行容器”

云铠可以按需扩展

具备了弹性伸缩的防护能力

无论工作节点部署到哪里

云铠都能如影随形,收放自如

↓

部署完成后

云铠就可以全面保护「容器运行时」

我们来看几个重点功能

首先

云铠对所有的云原生家底儿

进行全面资产梳理和配置检查

镜像、应用、网络、集群分类梳理

并对资产数据的变化提供秒级同步

↓

云原生环境资产梳理,是安全保障的基础,云铠基于K8S来重组和管理资产分组,并可以全量和实时增量进行同步,追踪资产变化动态调整防控对象。

第二

云铠提供容器业务互访关系画像

服务依赖、流量趋势、互访关系、异常告警

全部一目了然

↓

协助云原生运维人员看清云内流量,了解服务依赖关系,为业务轨迹追溯和审计、运维质量保障、安全事件溯源提供第一手资料。

第三

云铠提供容器间微隔离防护

兼容容器平台各种CNI网络模型

并实时监测容器运行时行为

(进程、网络服务、文件系统访问、系统指令调用等等)

↓

为容器业务提供东西和南北向网络防火墙,隔离病毒和木马扩散,并实时监控容器在运行过程中的动态行为,基于行为建模,对异常调用进行监测分析和控制(私开端口、挂马、挖矿、容器逃逸……)。

当然

云铠也没有忽视前期“埋雷”隐患

预置了强大的镜像漏扫功能

既支持对镜像仓库的漏扫

也支持扫描宿主机内的镜像

从而防患于未然

↓

支持Harbor等主流镜像仓库,支持对有更新的镜像自动扫描,同时可控制任务数量或仅扫描活跃镜像,节省网络资源

在部署实战中

山石云铠可适用于多种云原生场景

公有云/容器云/私有云/裸金属/异构平台

……

云原生时代,我们见证了各种红利

却又时时担心被“锤爆”

山石云铠

帮你守护云原生的”小宇宙“

鲁公网安备37020202000738号

鲁公网安备37020202000738号