前言

当涉及到多账号统一登录方案时,这通常意味着一个用户可以使用单一的凭证(如用户名和密码)来访问多个不同的应用程序或服务,而无需为每个应用程序创建单独的帐户。这种方案通常需要一个统一的身份验证系统,该系统负责验证用户的身份并授权其访问各个应用程序。

架构设计

- 用户认证

用户认证是多账号统一登录方案的核心。我们可以使用以下方式之一来实现用户认证:

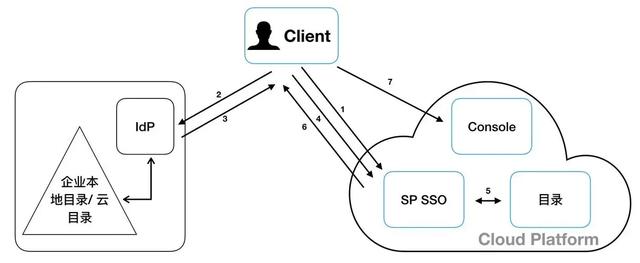

单一身份提供者(IdP):创建一个中央身份提供者,负责验证用户的身份。当用户尝试登录时,他们将被重定向到IdP,IdP将验证他们的凭证,并向应用程序提供令牌以进行访问。

联合身份提供者(Federated IdP):多个应用程序可以共享一个身份提供者,允许用户在这些应用程序之间共享身份。常见的Federated IdP包括OAuth和OpenID Connect。

- 令牌管理

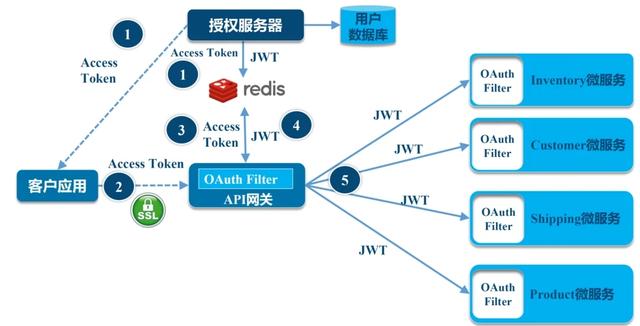

一旦用户成功登录,身份提供者将颁发令牌,该令牌用于向应用程序证明用户的身份。以下是令牌管理的关键考虑因素:

访问令牌:用于访问应用程序的令牌,通常具有短暂的生命周期,以减少滥用风险。

刷新令牌:用户令牌过期后,刷新令牌用于获取新的访问令牌。刷新令牌通常具有较长的生命周期。

- 用户管理

用户管理涉及用户创建、更新和删除。以下是用户管理的一些关键功能:

用户注册:允许用户创建新帐户,通常需要验证电子邮件地址或手机号码。

用户配置文件:用户应能够更新其配置文件信息,例如密码、个人信息等。

帐户删除:提供用户删除其帐户的选项,需要小心处理以防止数据丢失。

安全性

多账号统一登录方案需要高度的安全性措施,以防止未经授权的访问和数据泄露。这包括以下措施:

- SSL/TLS加密:用于保护数据在传输过程中的安全。

- 令牌安全性:令牌必须进行安全存储和传输,以防止被盗。

- 双因素认证:可选的双因素认证可以增强安全性。

代码实现

- 选择身份提供者

例如OAuth2.0方式。

# 安装OAuth库pip install oauthlibfrom oauthlib.oauth2 import WebApplicationClient# 初始化OAuth客户端client = WebApplicationClient(client_id)# 生成授权链接authorization_url = client.prepare_request_uri( authorization_endpoint, redirect_uri=redirect_uri, scope=['openid', 'profile', 'email'],)# 重定向用户到授权链接redirect(authorization_url)- 用户认证

接收来自身份提供者的回调,然后验证令牌

from oauthlib.oauth2 import WebApplicationClient# 验证回调中的令牌token_response = client.parse_request_uri_response(request_url, state=state)# 提取访问令牌access_token = token_response.get('access_token')# 使用令牌向身份提供者请求用户信息user_info_response = client.request(userinfo_endpoint, token=access_token)user_info = user_info_response.json()单点登录(SSO)

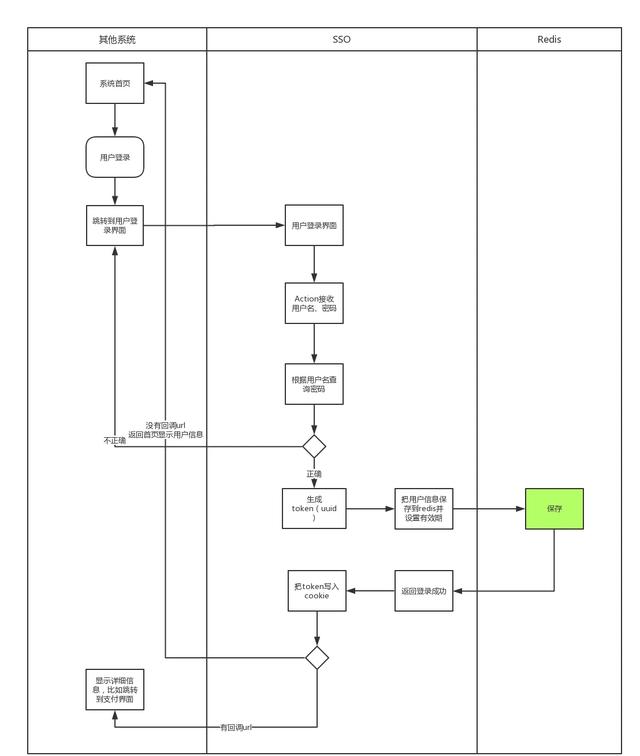

使用会话或令牌共享实现单点登录,以便用户在多个应用程序之间保持登录状态。

我们将使用基于Cookie的SSO来实现单点登录,其中用户在一个应用程序上登录后,可以访问其他应用程序而无需重新登录。

首先,我们创建两个简单的Golang Web应用程序,一个用于登录(Identity Provider),另一个用于接受已登录用户(Service Provider)。

简单演示

package mainimport ( "fmt" "net/http" "time" "github.com/gorilla/mux")// 用户数据存储var users = map[string]string{ "user1": "password1", "user2": "password2",}func main() { r := mux.NewRouter() r.HandleFunc("/", homeHandler) r.HandleFunc("/login", loginHandler) r.HandleFunc("/logout", logoutHandler) http.Handle("/", r) http.ListenAndServe(":8080", nil)}func homeHandler(w http.ResponseWriter, r *http.Request) { // 检查用户是否已经登录 _, err := r.Cookie("sso_cookie") if err != nil { http.Redirect(w, r, "/login", http.StatusSeeOther) return } fmt.Fprintln(w, "Welcome to the Identity Provider") fmt.Fprintln(w, "You are logged in.")}func loginHandler(w http.ResponseWriter, r *http.Request) { // 模拟用户名和密码认证 username := r.FormValue("username") password := r.FormValue("password") if storedPassword, ok := users[username]; ok && storedPassword == password { // 创建一个名为sso_cookie的Cookie,用于跟踪登录状态 cookie := http.Cookie{ Name: "sso_cookie", Value: "user_logged_in", Expires: time.Now().Add(24 * time.Hour), Path: "/", HttpOnly: true, } http.SetCookie(w, &cookie) http.Redirect(w, r, "/", http.StatusSeeOther) return } // 登录失败 fmt.Fprintln(w, "Login failed. Please try again.")}func logoutHandler(w http.ResponseWriter, r *http.Request) { // 删除sso_cookie以注销用户 cookie := http.Cookie{ Name: "sso_cookie", Value: "", Expires: time.Now(), Path: "/", HttpOnly: true, } http.SetCookie(w, &cookie) http.Redirect(w, r, "/login", http.StatusSeeOther)}package mainimport ( "fmt" "net/http" "github.com/gorilla/mux")func main() { r := mux.NewRouter() r.HandleFunc("/", homeHandler) http.Handle("/", r) http.ListenAndServe(":8081", nil)}func homeHandler(w http.ResponseWriter, r *http.Request) { // 检查用户是否已经登录 _, err := r.Cookie("sso_cookie") if err != nil { fmt.Fprintln(w, "Welcome to the Service Provider") fmt.Fprintln(w, "You are not logged in.") } else { fmt.Fprintln(w, "Welcome to the Service Provider") fmt.Fprintln(w, "You are logged in.") }}Identity Provider运行在端口8080,Service Provider运行在端口8081。

当用户访问Identity Provider并登录后,他们可以访问Service Provider而无需重新登录,因为它们共享相同的Cookie(sso_cookie)以验证用户登录状态。

鲁公网安备37020202000738号

鲁公网安备37020202000738号